openSafety Stack

openSAFETY protocol stack

De protocolstack is ontwikkeld door Ixxat, samen met B&R, en wordt onder andere gebruikt voor B&R-producten, die reeds SIL-3 gecertificeerd zijn. De protocolstack kan kostenloos vanaf Sourceforge worden gedownload.

Kenmerken

- Begrenzing functionaliteit op basis van de huidige openSAFETY specificatie

- Modulaire softwarestructuur voor de uitvoering van SN (Safety Slave) en SCM (Safety Master)

- Overzichtelijke programmeerinterface voor aansluiting op het applicatieprogramma

- "C"-source code voor gebruik op ieder doelplatform (hardware-onafhankelijk)

- Onafhankelijk van het besturingssysteem, kan worden uitgevoerd mèt en zonder besturingssysteem

- Eenvoudige aansluiting op een niet-veilig transport protocol mogelijk via abstractielaag

- Ieder niet-safe transport protocol kan worden gebruikt volgens de Black Channel principe, bijvoorbeeld POWERLINK, TCP/IP of andere Industrial Ethernet protocollen

- Meervoudige software-toepassing maakt een eenvoudige creatie van Safety domein gateways mogelijk

- Referentie portering voor Intel XScale (IXP420) en Atmel ARM7 (AT91SAM7S64) voor GNU C-compilers

- Ontworpen voor gebruik in SIL-3 apparaten

Hoe het werkt

Hardware concepten voor openSAFETY

Het Safety Integrity Level (SIL) dat kan worden bereikt met de openSAFETY software hangt vooral af van de gebruikte hardware-architectuur. De openSAFETY software is gemaakt voor gebruik in SIL-3 apparaten. Om aan de eisen van SIL-1 te voldoen, volstaat bijvoorbeeld één Veiligheidscontroller (SC) die de Safety-toepassing en openSAFETY stack uitvoert. Om SIL-3 te bereiken, moet ook de Safety controller redundant worden ontworpen.

Overzicht van de functies

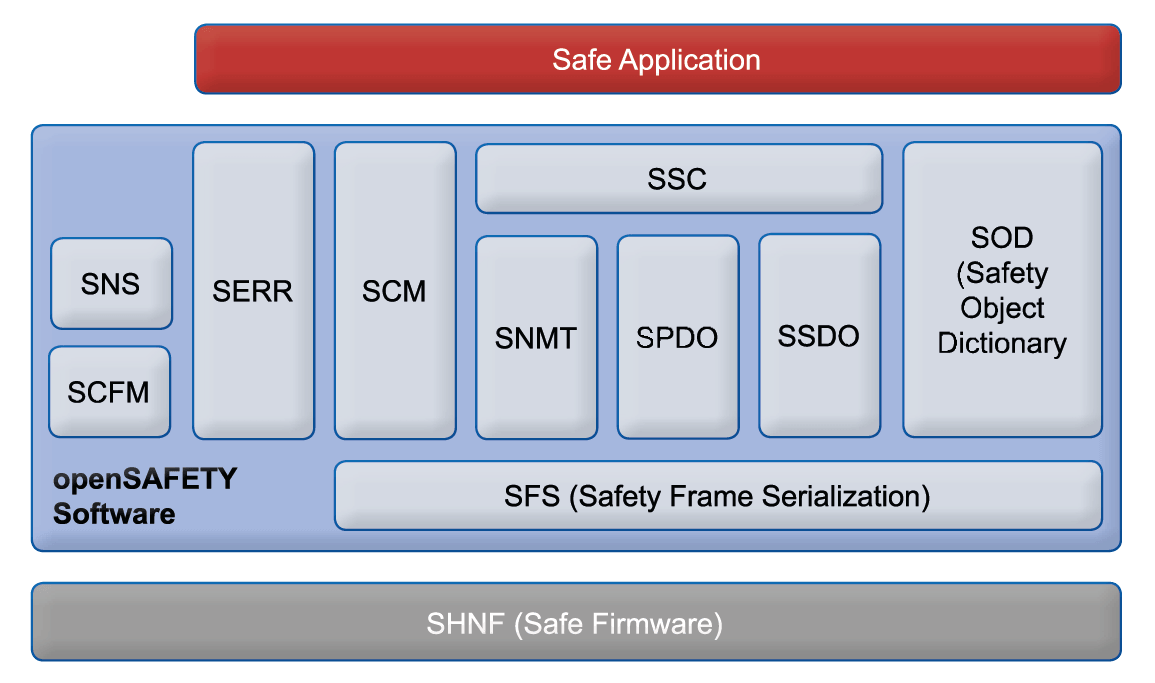

Met behulp van de functie modules maakt de openSAFETY software de uitvoering van alle communicatie en back-up mechanismen die noodzakelijk zijn voor openSAFETY mogelijk. Dit omvat de levering van een veilige Object Directory (SOD), Safe Proces Data (SPDO) en Safe Service Data (SSDO) alsook de tijd en CRC controle van de data-pakketten.

In- en uitpakken van de openSAFETY frames in de transmissie berichten van het niet-veilige transmissie-protocol wordt uitgevoerd door functies op hardware-niveau van de firmware (SHNF) die door de gebruiker worden verzorgd. De in- en uitgangen van de openSAFETY apparaat moet ook worden gecontroleerd door een speciale Safety- toepassing. De SOD van openSAFETY software wordt gebruikt als data interface naar deze safety-toepassing.

- SSC: Veiligheid Stack controle: controle van de openSAFETY software zoals stack initialisatie

- SNMT: Safety Network Management: transmissie, ontvangst, verwerking van management opdrachten; verdeling van de safety-adressen

- SCM: Veiligheid Configuration Manager: configuratie, controle en monitoring van de safety- nodes

- SPDO: Veiligheid Process Data Objects: cyclische uitwisseling van procesdata en de verificatie van de tijdsynchronisatie

- SSDO: Veiligheid Service Data Objects: client/server communicatie voor toegang tot het object map via het netwerk

- SOD: Veiligheid Object Directory: toegang tot de Safety Object Directory

- SFS: Veiligheid Frame Serialization: serialization en deserialization van de safety-frames

- SNS: Veiligheid Node Status: beheer van de operationele toestand van de safety nodes

- SERR: Veiligheid foutafhandeling: logging van stack-interne fouten

- SCFM: Safety Control Flow Monitoring: toezicht op het juiste programma-flow in overeenstemming met SIL-3

Aanvullende diensten

Hardware en software ontwikkelingsdiensten

Als ontwikkelingspartner ondersteuning bieden bij de implementatie en port van openSAFETY in de ontwikkeling van de veiligheid toepassingen en veiligheid hardware, ook bij de certificatie. Zodoende kunt u profiteren van onze uitgebreide openSAFETY know-how en onze competentie in de ontwikkeling van veiligheid hardware en software.